Паша Дуров утверждает, что первой и самой важной особенностью каждого приложения является его удобство. End -to -End шифрование предотвращает сохранение пользователями своих сообщений при переходе на новое устройство. Другими словами, в этом нет особого смысла.

ProtonMail: Сквозное шифрование: описание и принцип работы метода

End -to -end encryption (E2E), используемое службой Protonmail Safe Mail, — это метод передачи, при котором доступ к сообщению имеют только пользователи, участвующие в коммуникации.

Используя ключ шифрования, E2EE гарантирует, что управление электронной почтой осуществляется непосредственно пользователем и что сервер, отправляющий данные, также не может расшифровать сообщение.

Что не является сквозным шифрованием?

Чтобы получить четкое представление о том, что представляет собой метод E2EE, необходимо сначала определить, что не было прекращено. Вы, вероятно, знаете о шифровании, используемом веб-сайтами для защиты онлайн-активности. Например, протокол HTTPS в начале адресной строки https://www.gmail.comにアクセスすると указывает на то, что для шифрования передачи данных между вашим компьютером и серверами Google используется шифрование SSL или TLS. Этот протокол является более безопасным, чем HTTP, и широко используется интернет-ресурсами для защиты данных. Основной недостаток технологии HTTPS заключается в том, что при общении двух пользователей передаваемые данные проходят через центральный сервер (например, Gmail), который имеет ключ для расшифровки информации. Для исключения серверов из цепочки и повышения конфиденциальности данных можно использовать сквозное шифрование.

Наконец, после завершения шифрования конечным пунктом передачи является устройство отправителя и получателя. Сообщения шифруются локально на транспортном устройстве и могут быть расшифрованы только на устройстве загрузки. Сквозное шифрование часто называют «клиентским шифрованием» или «нулевым доступом» из-за того, что шифрование выполняется на устройстве конечного пользователя, а не на облачном сервере. С помощью этой функции шифрование от конца до конца позволяет считывать данные пользователя с сервера. При сквозном применении существует два типа алгоритмов шифрования: симметричный и асимметричный.

Рисунок 1. Шифрование «конец — конец» гарантирует, что центральный сервер не сможет получить доступ к данным

Симметричная криптография

Для «блокировки» сообщения используется шифрование с симметричным ключом. Инициация метода основана на том, что отправитель генерирует ключ для преобразования сообщения в шифрограмму, т.е. зашифрованную версию сообщения, и отправляет эту шифрограмму получателю. Затем ключ передается получателю по другому защищенному каналу, чтобы получатель мог расшифровать сообщение.

Чтобы продемонстрировать, как симметричное шифрование работает на практике, рассмотрим пересылку сообщения с адреса электронной почты Protonmail на адрес другого поставщика услуг электронной почты. В этом случае пароль должен быть установлен на сообщении и передан получателю. Получатель получает сообщение, содержащее ссылку на страницу protonmail, где находится зашифрованный текст. Затем получатель вводит пароль отправителя сообщения, и сообщение расшифровывается на локальном компьютере. Таким образом, пароль никогда не покидает компьютер отправителя и не передается на сервер protonmail, поэтому сообщение не может быть расшифровано.

Шифрование от конца к концу (E2E) гарантирует, что данные будут зашифрованы до тех пор, пока они не достигнут получателя. Шифрование от конца до конца гарантирует, что никакие личные данные не могут быть замечены посреди улицы, независимо от того, говорим ли мы о шифровании от конца до конца, электронной почте, хранении файлов и т.д.

Как и когда оно появилось?

Сквозное шифрование стало все более популярным в 2013 году после того, как Эдвард Сноуден опубликовал документы, доказывающие, что он видит каждый звонок и сообщение, которое он отправляет. С тех пор такие технологические гиганты, как Apple и Facebook, решили внедрить его от конца до конца, обеспечивая конфиденциальность пользователей.

По словам Александра Огнева, разработчика информационной безопасности Skillbox, существует два основных способа шифрования данных.

Симметричное шифрование означает, что для шифрования и дешифрования используется один и тот же ключ шифрования. Это необходимо для защиты данных, чтобы криптовалюта была устойчива к фальсификации. Однако таким образом, чтобы обеспечить надежность. Однако ключ может быть получен с достаточной производительностью. Чтобы решить эту проблему, специалисты по безопасности увеличивают такие параметры, как длина ключа, сложность и раунды преобразования», — говорит эксперт.

Второй подход к шифрованию данных — это асимметричное шифрование. Для защиты данных используются два ключа — открытый и закрытый. Открытый ключ необходим для шифрования данных, но совершенно бесполезен для расшифровки. Поэтому он доступен любому, кто захочет связаться с Хранителем закрытого ключа. Только последний может расшифровать данные.

Конечное шифрование может объединить эти два метода. В случае с Messenger ключ размещается в канале связи и известен только общающемуся клиенту. Безопасный канал допускает атаку во время промежуточной атаки. Поэтому украденные данные будут бесполезны», — объясняет Огнев.

Если все мессенджеры используют сквозное шифрование, значит ли, что они одинаково безопасны?

Важной особенностью мессенджеров, использующих end-to-end, является конфиденциальность и анонимность. ‘Конфиденциальность означает, что ее могут обеспечить третьи лица. Самые популярные мессенджеры имеют несколько разработок в этом направлении. Например, в Telegram есть функция самоуничтожения, если пользователь неактивен. Это решение предлагает «право на пересылку». То, что было опубликовано несколько лет назад, может стать «нелегальным контентом» с возможностью преследования», — говорит Огнев.

По словам OGNEV, анонимность мессенджера выражается в том, что связь устанавливается через серверы компании и IP-адрес удаленного пользователя неизвестен, а он не знает нашего. Однако коммуникационная технология, применяемая к клиенту, может иметь недостатки. Например, WhatsApp может раскрыть фактический IP-адрес пользователя при совершении онлайн-звонка, даже без установленной сессии связи.

Одним из недостатков всех мессенджеров является авторизация через номера мобильных телефонов. Секретные службы во многих странах имеют доступ к операторам мобильной связи и могут отправлять текстовые сообщения с вашего номера без уведомления или сообщения. Для защиты от этого вектора многие мессенджеры имеют возможность предупреждать вас об активности пользователя с другого устройства. Кроме того, в настройках доступен список использованных клиентов», — отмечает эксперт.

Могут ли спецслужбы получить доступ к сообщениям, защищенным сквозным шифрованием?

В 2016 году ФБР пыталось заставить Apple раскрыть данные, хранящиеся на телефоне одного из преступников, открывших массовую стрельбу в Сан-Бернардино годом ранее. Генеральный директор Apple Тим Кук заявил, что компания не намерена выполнять запрос ФБР. Он считает, что это развяжет руки правительству и позволит ему проводить агрессивную политику вмешательства в частную жизнь граждан.

Уже в сентябре 2019 года соглашение между Лондоном и Вашингтоном заставило американские платформы социальных сетей, включая Facebook и WhatsApp, отправлять зашифрованные сообщения пользователей в полицию Великобритании, чтобы помочь им в расследовании.

В конце ноября 2019 года Министерство юстиции США заявило, что планирует начать масштабное расследование в отношении технологического гиганта из-за того, что он не может предоставить правительству и службам безопасности доступ к коммуникациям пользователей В декабре 2019 года Facebook отклонил запрос. Перехват сообщений4 стал невозможен из-за отказа властей США от сквозного шифрования.

Летом 2019 года власти Гонконга уничтожили пользователей Telegram во время демонстрации. Когда к контакту добавляется номер телефона, мессенджер согласует его с данными, введенными в учетной записи пользователя5. Это означает, что, добавив номер человека в контакты, можно отправить сообщение в мессенджер.

Именно это использовали власти Гонконга для выявления протестующих. По словам Александра Огнева, были созданы специальные группы для добавления протестующих в контакты и сопоставления их с реальными людьми. Этот метод требует больших затрат ресурсов.

Существует также транспортное шифрование — при использовании этой технологии сообщения шифруются отправителем, отправляются на сервер, где они расшифровываются, снова шифруются и затем отправляются получателю. Это адекватно защищает данные, но информация все равно передается на сервер. Это означает, что владелец сервера может легко увидеть, что было отправлено.

Безопасен ли Telegram

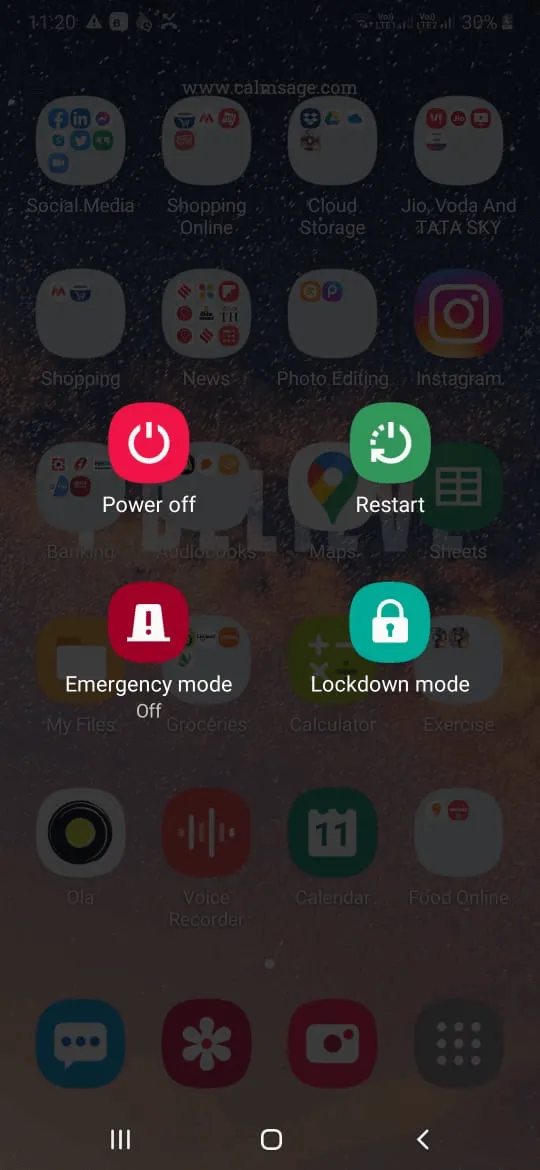

Telegram считается самым продвинутым мессенджером в Интернете. Она буквально напичкана всевозможными операциями, от автоматического удаления по таймеру до группировки видеозвонков до 1 000 человек. Он также не использует функцию шифрования по умолчанию из конца в конец.

Это, как говорится, надежная телеграмма.

Паша Дуров утверждает, что первой и самой важной особенностью каждого приложения является его удобство. End -to -End шифрование предотвращает сохранение пользователями своих сообщений при переходе на новое устройство. Другими словами, в этом нет особого смысла.

Поэтому почти все сообщения, включая совместные разговоры, хранятся на собственных серверах, что дает команде мессенджера полный доступ к данным. Telegram использует собственную технологию MTProto для шифрования, а его серверы расположены по всему миру.

Однако мессенджер Павла Дурова предлагает другие решения. Если вам нужно шифрование, вы всегда можете создать секретную комнату для разговоров и не беспокоиться о хранении своих писем. В разговоре используется туннельная технология из конца в конец, и на этом этапе доступ к данным невозможен, даже в зашифрованном виде. Если вы, как и я, часто пользуетесь Telegram, могу смело рекомендовать «Выбор канала» Ивана Герасимова. Писатель рассказал нам о лучших каналах, на которых он читает, и мы рады поделиться ими с вами.

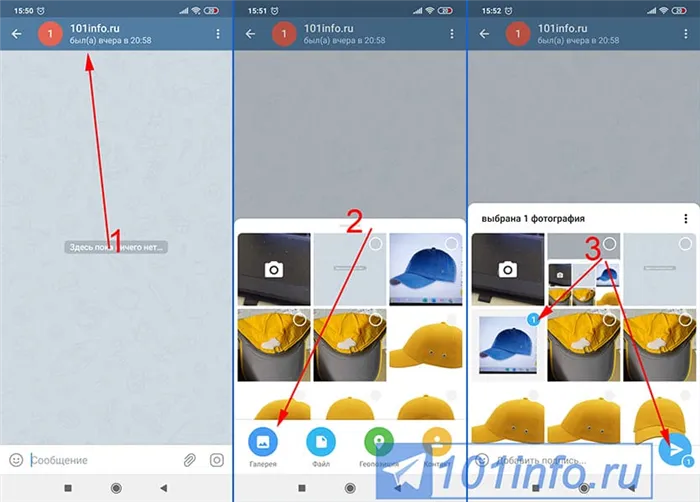

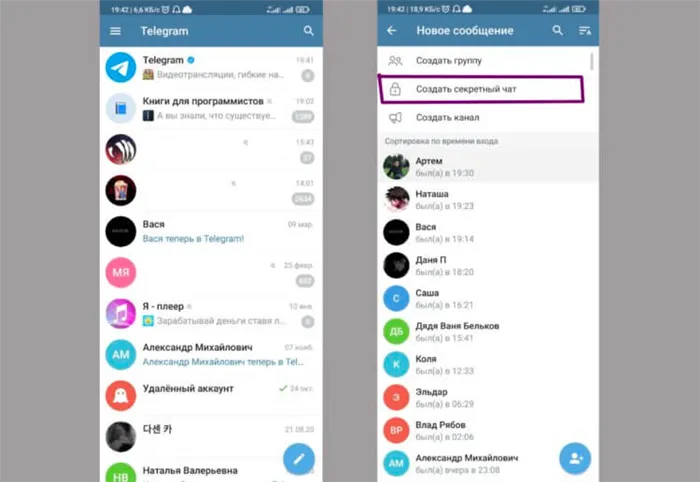

Как создать секретный Телеграм-чат

Если вам нужна конфиденциальная переписка, всегда используйте беседы в Telegram. Это просто, удобно и безопасно. Психология здесь играет еще большую роль. Когда вы предпринимаете собственные действия для обеспечения безопасности данных, вы признаете, что это более надежный способ.

- Зайдите в приложение Телеграм и нажмите на значок в виде карандаша в правом нижнем углу.

- Выбираем пункт Создать секретный чат.

- Выбираем из списка пользователя, который вам нужен.

- Готово

Как создавать секретные разговоры через Telegram.

Если вы вдруг захотите включить таймер автоматического удаления, нажмите на три точки в правом верхнем углу и установите необходимое время, нажав на кнопку Настройки параметров.

Кроме того, Conversations в Telegram предлагает и другие замечательные возможности. Например, вы не можете рекламировать свои сообщения другим пользователям, делать скриншоты или изменять отправленные вами сообщения.

Еще больше постов вы найдете на канале yandex.zen. Мы рекомендуем вам подписаться.

End -to -END шифрование обеспечивает гораздо большую конфиденциальность. Например, когда вы общаетесь в Telegram, вы знаете, что только вы и ваш собеседник можете видеть содержание ваших сообщений.

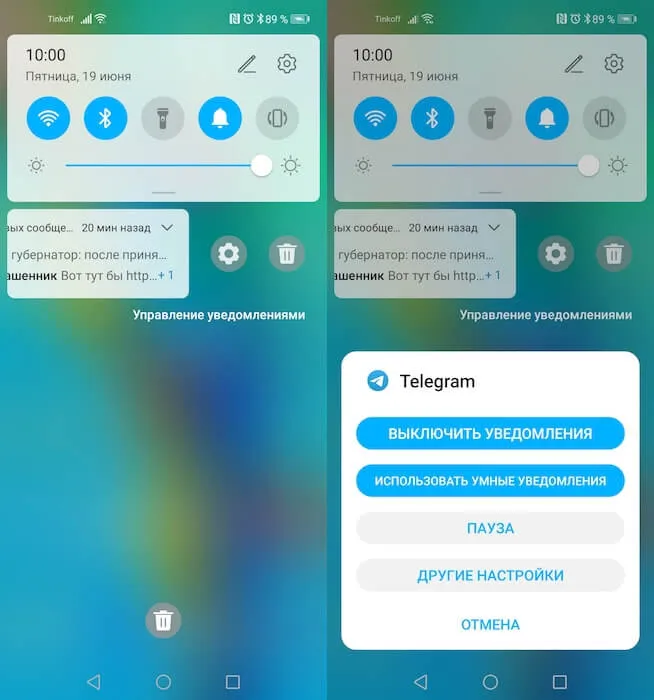

Как включить сквозное шифрование

Вы можете применить шифрование E2EE самостоятельно, но это довольно сложный процесс. Проще убедиться, что используемое вами программное обеспечение или услуга имеют такую функциональность, и включить ее для более безопасного обмена данными. Это особенно важно при обработке конфиденциальной информации, такой как банковские или личные данные.

E2EE играет важную роль в безопасном обмене мгновенными сообщениями. Существует множество безопасных приложений для обмена сообщениями E2EE, но они не являются широко доступными. Более того, некоторые системы, такие как Telegram и FB Messenger, не включены по умолчанию и должны быть активированы самостоятельно.

E2EE также может помочь защитить вашу электронную почту.

Для услуг резервного копирования и P2P-служб шифрование E2E иногда называют шифрованием клиента. Однако он шифрует данные только до тех пор, пока они не попадут к поставщику услуг, где хранится файл. Шифрование с нулевым раскрытием здесь гораздо надежнее, поскольку оно шифрует файл. Их можно расшифровать только с помощью учетной записи или устройства. Поставщик услуг не может получить к ним доступ, но он также не может забыть ваш пароль, пропустить ваше устройство или получить доступ к вашим данным.

Возможные угрозы при сквозном шифровании

- E2EE не защищает конечные точки , поэтому тот, кто взломает любую из них, может получить открытый или закрытый ключ или просто перехватить данные через ваше приложение;

- Некоторые системы обмена сообщениями могут не шифровать свои резервные данные . Например, WhatsApp предлагает E2EE, но не шифрует сообщения в резервной копии, которая хранится на серверах Google Drive. Это означает, что Google может получить доступ к вашему журналу резервного копирования. Всегда проверяйте, что приложение реализует E2EE по всем направлениям;

- Бэкдорные атаки . Бэкдор-атака – это скрытый обход шифрования. Это можно сделать с помощью троянов, вредоносных программ или вредоносного кода. Таким образом, хакеры могут перехватить контроль над вашим устройством и получить доступ к вашим данным.

Несмотря на эти возможные уязвимости, E2EE остается одним из самых надежных инструментов для обеспечения конфиденциальности и безопасности. Рекомендуется использовать приложения E2EE везде, где это возможно.

В то же время не стоит забывать о таких методах защиты в Интернете, как избегание подозрительных вложений, писем и загрузок, обновление антивирусного и вредоносного программного обеспечения и использование VPN-сервисов с поддержкой E2EE.

Wi-Fi также использует шифрование. Именно поэтому ваши соседи не смогут увидеть, что вы делаете в своей сети Wi-Fi, если вы используете новейшие стандарты безопасности.

Все ли мессенджеры одинаково безопасны?

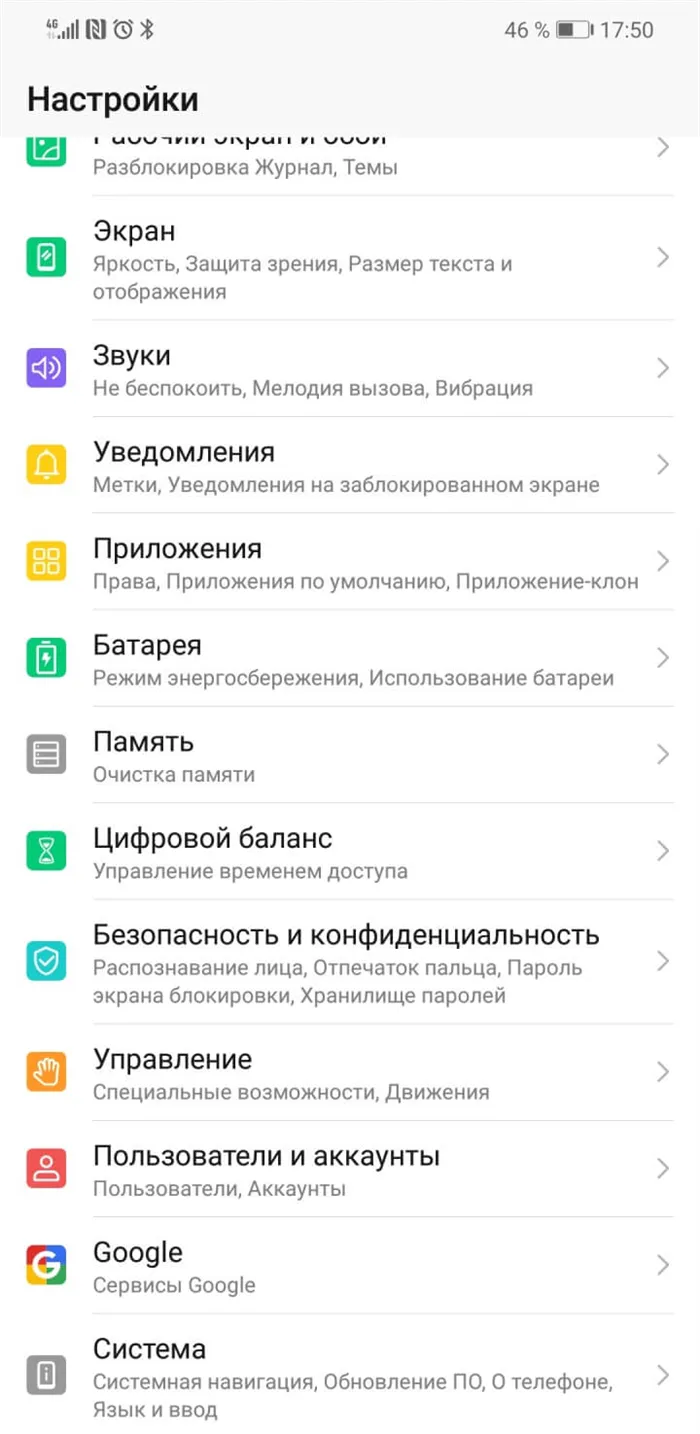

Даже при сквозном шифровании не все мессенджеры одинаково безопасны. Большинство приложений сегодня обеспечивают аутентификацию через номера мобильных телефонов. Такой подход уже демонстрирует среду, которая не является полностью безопасной, даже при использовании сквозного шифрования. Это правда, что спецслужбы многих стран имеют практически открытый доступ к данным компаний мобильной связи. Это означает, что они могут получить доступ к вашим SMS без вашего ведома.

На первый взгляд кажется, что сквозное шифрование защищает практически от всего, но, как мы видели, это совсем не так. Кроме того, сквозное шифрование также имеет свои ограничения.

Прежде всего, следует отметить, что хотя этот метод позволяет скрыть сообщения от посторонних глаз, он не может скрыть тот факт, что вы их отправляете. Когда мы отправляем сообщение одному из наших контактов, сервер распознает его. Он не знает, что именно мы послали, но знает, когда и кому было отправлено сообщение.

Вторая — любой человек, имеющий доступ к устройству, может получить доступ к сообщениям. В этих случаях не имеет значения, какое шифрование было использовано, а имеет значение то, как защищено все устройство. Единственное, что здесь может помочь, — заблокировать доступ к мессенджеру с помощью PIN-кода.

Преимущества использования сквозного шифрования

Подведите итог всему вышесказанному. Следовательно, сквозное шифрование:.

- обеспечивает максимальный уровень защиты для пользователей, которые заботятся о конфиденциальности данных;

- защищает данные от злоумышленников всеми возможными способами;

- встроено в большинство мессенджеров, что позволяет не использовать сторонние сервисы для защиты данных.

В то же время важно понимать, что сквозное шифрование не гарантирует полной конфиденциальности. Обращение к ним по вопросам, которые запрещены в вашей стране, привлечет внимание правоохранительных органов. В таких случаях у мессенджера нет другого выбора, кроме как открыть доступ к данным.