Эффективный способ избежать внедрения троянских программ — всегда использовать надежный антивирус. Многие утилиты могут предотвратить запуск троянских коней. Специальное программное обеспечение безопасности постоянно совершенствуется, но в некоторых случаях оно может не обнаружить угрозу.

Трояны — что это за вирусы и как с ними бороться?

Троянские программы (трояны, троянские кони) — один из самых распространенных типов вредоносных программ. Они названы в честь троянского коня — подарка, замаскированного под что-то полезное и опасное.

Подобно подаренному троянскому коню, вредоносная программа «Троянский конь» может проникнуть на компьютер, выдавая себя за безобидный файл. Троянский конь может начать выполнение, как только пользователь войдет в систему или после того, как пользователь выполнит файл, размещенный его создателем. Вирус может маскироваться практически в любом типе файлов.

- Исполнимые EXE, COM, MSI файлы (чаще всего). Любая программа, скачанная из интернета (в т.ч. из почтового ящика), может скрывать в себе троянца — игры, офисные приложения, утилиты и все остальное.

- Скриптовые файлы — CMD, BAT, JS, VBE и т.п. Такие файлы обычно распространяются под расширений/скриптов для браузеров, утилит, выполняющих несложные действия в системе (например, очистка списка автозагрузки), и т.д.

- Веб-файлы (HTML, XHTML, SHTML, HTA и прочие). Большинство таких файлов содержат в себе ссылку на скачивание из интернета вирусов-троянцев под видом чего угодно — программы, скрипты, документы и т.п. Также при их запуске в браузере могут открываться ложные сайты социальных сетей, поисковых систем, любых популярных веб-сервисов, где пользователю будет предложено скачать и установить какую-нибудь «архиважную» для безопасности компьютера программу, в которой, конечно же, скрывается троян. Еще более опасными являются HTA и им подобные веб-файлы, которые могут выполнять какие-либо функции вне браузеров.

- Файлы-макросы для офисных редакторов DOCM, XLSM и т.п. (в основном пишутся под MS Word и Excel). Подобные троянцы обычно поражают электронные документы и другие файлы на компьютере с целью вымогательства у пользователя денежных средств за их восстановление (как правило, этого все равно не происходит).

И все это далеко не полный список типов файлов, в которых может застрять троянский вирус.

НА ЧТО СПОСОБНЫ ВИРУСЫ-ТРОЯНЦЫ?

Ответ здесь прост — все. Как правило, любой независимый тип вируса (червь или шпионская программа), который попадает на компьютер в виде безобидного файла, считается троянцем. Вредоносные программы ограничены только воображением и навыками программирования их разработчиков.

Целью вирусов всех типов, как правило, является использование компьютера жертвы в качестве дополнительного инструмента для вымогательства, кражи денег, доступа к конфиденциальной информации, атаки на крупные серверы, добычи (майнинга) криптовалюты и т.д.

КАК ЗАЩИТИТЬСЯ ОТ ВИРУСОВ-ТРОЯНОВ

Обычные пользователи компьютеров полностью уверены в безопасности своих компьютеров с антивирусной защитой. К сожалению, существующие антивирусы не могут обеспечить 100% защиту от вирусов. Помимо использования антивируса, необходимо предпринять несколько шагов, таких как

- Использование специализированных антивирусных утилит, предназначенных для поиска и уничтожения троянцев. К примеру, время от времени компьютер можно сканировать бесплатными антивирусами Avast! или AVZ , в которых предусмотрено много решений для обеззараживания компьютера именно от троянов.

- Системный сетевой экран — брандмауэр Windows — должен быть включен. Конечно, желательно использовать более продвинутые фаерволы, но и штатный брандмауэр не следует сбрасывать со счетов.

- Желательно устанавливать на компьютер программное обеспечение (включая драйверы устройств), имеющих лицензию. Если Windows при запуске/установке программ/драйверов отображает ошибку типа » Не удалось определить издателя » или » Отсутствует цифровая подпись «, нужно дважды подумать, прежде чем давать разрешение на их запуск или инсталляцию.

- Не верить сообщениям с яркими заголовками на различных сайтах о том, что «Ваш компьютер подвержен опасности, скачайте и установите программу для защиты». Некоторые сайты и вправду способны устанавливать факт заражения компьютера каким-нибудь сетевым вирусом, отправляющим бесконечные запросы или изменяющим IP-адрес/DNS-сервер и прочие сетевые параметры ПК, но они не предлагают установить «супермощную» программу для устранения угрозы.

- Обращать внимание на тип скачиваемых из интернета файлов. К примеру, вы хотите скачать видео или музыку. При клике по ссылке/кнопке скачивания вместо нужного файла подсовывается какая-либо программа (файл с расширением «EXE») с таким же названием, как у видео или музыкальной композиции. Таким сайтам не стоит доверять.

- Правило «Легких денег не бывает» работает и в интернете. Если вам предлагают скачать программу для заработка, которую достаточно лишь установить и, ничего не делая, ждать дохода уже через неделю, скорее всего, перед вами вирус-троян.

Одним словом, защита от троянов (и других типов вирусов) зависит от пользователя. Если вы не уверены в том, что делаете на своем компьютере, потратьте время на чтение тематических исследований. Интернет не только полон вирусов, но и является полезным ресурсом.

Есть ли у вас вопросы, предложения или комментарии? Свяжитесь с нами и задайте свои вопросы.

Существует множество различных типов этих программ, каждая из которых имеет определенную цель. Чтобы не тратить время впустую, вот несколько основных принципов

Пути которые они используют для проникновения в систему

Один из типов троянских коней может распространяться и заражать систему без ведома пользователя. Другой вариант — установить их на компьютер вручную, как и любое другое программное обеспечение. На самом деле, существует четыре основных метода, с помощью которых эти паразиты проникают в систему.

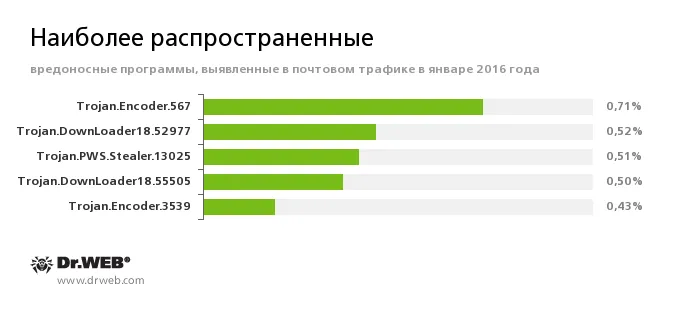

Многие троянские программы распространяются через электронную почту, сайты обмена файлами и онлайн-чаты (например, ICQ, AIM, IRC). Они могут поступать в виде полезной нагрузки, мгновенных сообщений, ссылок в электронной почте или дополнений. Эти троянские программы имеют подозрительные названия, которые пользователи могут разблокировать. Когда пользователь открывает такое сообщение, троянец бесшумно устанавливается в систему.

Некоторые троянские программы могут проникать в систему, используя уязвимости в интернет-браузерах. Их создатели поддерживают небезопасные сайты, полные вредоносных программ и небезопасных рекламных сообщений. Каждый раз, когда пользователь посещает такой сайт или нажимает на рекламное окно, вредоносный сценарий немедленно устанавливает паразита. Угроза не отображает никаких установочных драйверов, диалогов или предупреждений, поэтому пользователь может ничего не заметить.

Троянские программы могут быть установлены другими паразитами, такими как черви, бэкдоры и т.д. Они проникают в систему без ведома или согласия пользователя и поражают всех, кто пользуется зараженным компьютером. Некоторые угрозы могут быть установлены вручную злоумышленниками, имеющими достаточные привилегии для установки программного обеспечения. Немногие троянские программы могут распространяться с помощью удаленных систем с несколькими точками безопасности.

Некоторые троянские программы уже встроены в определенные приложения. Даже легальные программы могут иметь неизвестные функции, например, функции удаленного доступа. Атакующему вирусу необходимо установить контакт с установленным программным обеспечением, чтобы получить немедленный и полный доступ к системе или управлять определенной программой.

Действия которые могут быть вызваны трояном

Большинство троянских программ могут вызывать такое поведение.

Заражение, обмен файлами, нарушения в системе, форматирование критически важных файлов или систем и установленных приложений. Они также могут уничтожить жесткие диски.

Кража финансовых данных, таких как номера кредитных карт, коды входа, пароли, ценные личные документы и другая информация.

Наблюдение за пользователями и набор текста или клавиатурное пиратство. Троянские программы также могут делать скриншоты и совершать другие действия для кражи информации.

Отправьте все собранные данные на заранее определенный FTP-сервер или передайте их через соединение с Интернетом и удалите хост.

Устанавливает бэкдоры или активирует собственные компоненты для получения контроля над зараженными компьютерами.

Запускает других вредоносных вредителей.

Запускать Dusful Service (DOS) или другие веб-атаки на определенные удаленные компьютеры или отправлять чрезмерное количество электронных писем, чтобы наводнить заранее определенные компьютеры.

Создание скрытых FTP-серверов, которые злоумышленники могут использовать для различных незаконных целей.

Удаление антивирусных и других защитных программ, связанных с безопасностью. Троянец также может отключать критически важные системные службы и выключать стандартные системные инструменты.

Блокирует доступ к ресурсам пользователя и местам, связанным с безопасностью.

Показывает нежелательную рекламу и новые окна.

Ухудшает интернет-соединение и скорость работы компьютера. Это также снижает безопасность системы и может привести к ее нестабильности.

Примеры троянов

Существуют тысячи различных лошадей. Следующие примеры показывают, насколько опасными могут быть эти угрозы

Trojan.Cryptolocker — это троянский конь, используемый для распространения очень опасного вируса под названием Cryptolocker и Cryptowall. Предполагается, что этот троянец также может использоваться для распространения других вредоносных программ, таких как мошеннические антишпионские программы, бэкдоры и другие подобные угрозы. Он распространяет поддельные сообщения безопасности, утверждая, что компьютер заражен вирусом. Когда пользователь нажимает на такое сообщение, троянец проникает в систему и выполняет тихую установку. Он также блокирует систему и вызывает ложную тревогу на рабочем столе жертвы. Угроза также может быть загружена на компьютер в виде удобного вложения в электронную почту или всплывающей рекламы, предлагающей обновить Java или FlashPlayer.

Trojan.ZeroAccess, также известный как max++, — еще один очень опасный троянец. Обратите внимание, что существует множество версий этого троянца, и все они нацелены на кражу личной информации людей. Для этого он записывает все нажатия клавиш своих жертв и даже может непрерывно делать скриншоты экрана. Троян обычно проникает в систему с различных интернет-ресурсов, таких как небезопасные веб-сайты или сети, и начинает работать, не теряя времени.

12 Trojan.Win32.Krepper.ab — это очень опасный и чрезвычайно разрушительный паразит, который может вызвать серьезные проблемы со стабильностью вашего ПК. Обычно он проникает в систему из ненадежных интернет-ресурсов, публичных сетей или онлайн-чатов. Он работает в скрытом режиме и ждет установленной даты запуска. В назначенный срок вирус Krepper может попытаться повлиять на системный реестр Windows, удалив некоторые важные системные папки и выполнив другие вредоносные действия. Паразит обнаруживает и полностью отключает любое антивирусное программное обеспечение, установленное на компьютере. Кроме того, троянец может заражать различные вредоносные серверы и загружать с них другие вредоносные программы.

Целью вирусов всех типов, как правило, является использование компьютера жертвы в качестве дополнительного инструмента для вымогательства, кражи денег, доступа к конфиденциальной информации, атаки на крупные серверы, добычи (майнинга) криптовалюты и т.д.

Троянские программы (Trojans)

Этот троянский конь является вредоносным агентом, и его основное отличие от обычных вирусов заключается в способе распространения. Их традиционно называют троянскими конями, поскольку они обычно проникают в систему под видом обычной, легитимной программы. После проникновения они могут выполнять ряд действий, включая сбор информации об устройстве и его владельце, кражу данных, хранящихся на компьютере, блокировку доступа к информации пользователя и отключение операционной системы.

Один из способов классифицировать их — разделить на следующие типы

- RAT (Remote Access / Administration Tool)

- Вымогатели

- Шифровальщики

- Загрузчики

- Дезактиваторы систем защиты

- Банкеры

- DDoS-трояны

RAT — это троянские программы, предназначенные для шпионажа. После установки в систему они предлагают злоумышленнику множество возможностей. Загрузка видео с экрана жертвы, доступ к файловой системе, запись видео с камеры и звука с микрофона, кража идентификаторов браузера (cookies), установка других программ и т.д. Примерами являются DarkComet и AndroRAT.

Ransomware — это тип вредоносного объекта, который угрожает пользователям, блокируя доступ к их системам и данным, удаляя файлы с их компьютеров или распространяя личные данные жертв через Интернет, и требует выкуп за обход этих негативных последствий. Примером такого поведения является семейство WinLock.

Crypto-ransomware — это продвинутая форма ransomware, которая использует шифрование в качестве средства блокировки доступа. В случае с обычным «WinLocker» вредоносную программу можно удалить, чтобы восстановить доступ к информации, но здесь ничего не произойдет, если не будет уничтожен сам шифр выкупа. Доступ к зашифрованным файлам невозможен. Однако в некоторых случаях антивирусное программное обеспечение может восстановить данные. Примером криптовалюты является CryZip.

Загрузчики — это вредоносные агенты, предназначенные для загрузки других программ или файлов из Интернета. Примером может служить Nemucode.

Инактиваторы безопасности — это троянские программы, которые удаляют или блокируют антивирусы, брандмауэры и другие программы безопасности.

Банкиры — это тип троянца, который специализируется на краже банковских данных (номера счетов, PIN-коды, CVV и т.д.).

DDoS-трояны (боты) — это вредоносные программы, используемые хакерами для создания ботнетов с целью проведения атак типа «отказ в обслуживании».

Все троянские программы загружаются в системы под видом легитимного программного обеспечения. Они могут быть намеренно загружены злоумышленниками в облачные хранилища данных или на файлообменные ресурсы. Трояны также могут быть внедрены в систему человеком, имеющим доступ к трояну через физический контакт с компьютером. Кроме того, они часто распространяются через спам-сообщения.

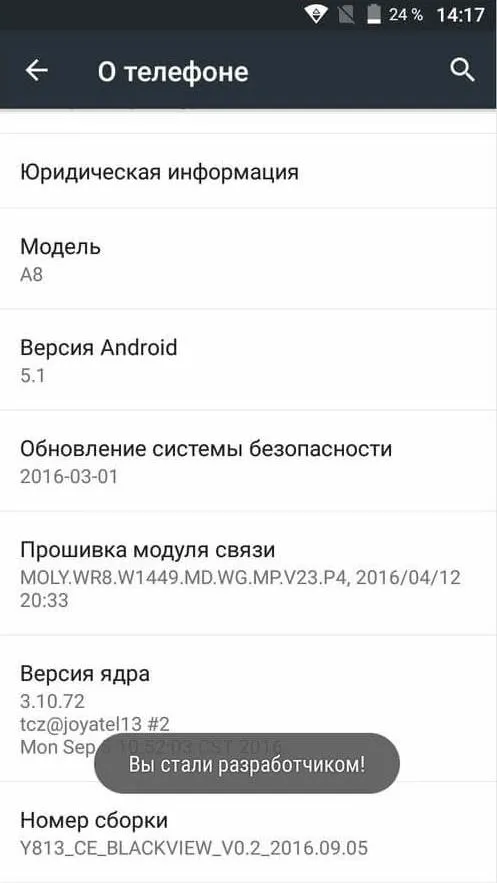

Объект воздействия троянских программ

В большинстве случаев эта вредоносная программа нацелена на обычные компьютеры и их пользователей, но возможна и в корпоративной среде. Спам может заражать множество компьютеров и формировать ботнеты. Некоторые троянцы «встраиваются» в легитимное программное обеспечение и не вмешиваются в его работу, поэтому жертвы даже не подозревают о своем поведении в системе. Помимо компьютеров, злоумышленники могут заражать и мобильные устройства, чтобы шпионить за жертвами или похищать их конфиденциальную информацию.

Угрозы могут исходить из файлов и торрент-детекторов, с которых злоумышленники загружают вредоносное ПО, замаскированное под законное программное обеспечение, поддельных веб-сайтов, спам-сообщений и т.д. Важное правило — не переходить по подозрительным ссылкам и не запускать подозрительные программы. Большинство троянских программ успешно обнаруживаются антивирусными и антишпионскими программами. Правоохранительные органы могут поместить троянские программы на компьютер или другое устройство подозреваемого для сбора информации и доказательств. Спецслужбы многих стран используют такие инструменты в целях шпионажа. В целом, троянские кони очень распространены, поскольку существует множество различных инструментов для их создания. Например, существуют утилиты, которые могут добавлять вредоносные агенты в существующее легитимное программное обеспечение.