Задача: подключить резервного провайдера — ISP2. Он выделит нам адрес 212.192.90.150. Организовать балансировку трафика: web-трафик пускать через ISP1, прочий трафик — через ISP2. В случае отказа одного из провайдеров — пускать весь трафик по живому каналу.

Маршрутизаторы и межсетевые экраны Cisco поддерживают различные типы NAT, в зависимости от набора опций ПО. Наиболее используемым является метод NAT с привязкой внутренних локальных адресов в различные порты одного внешнего адреса (PAT в терминологии Cisco).

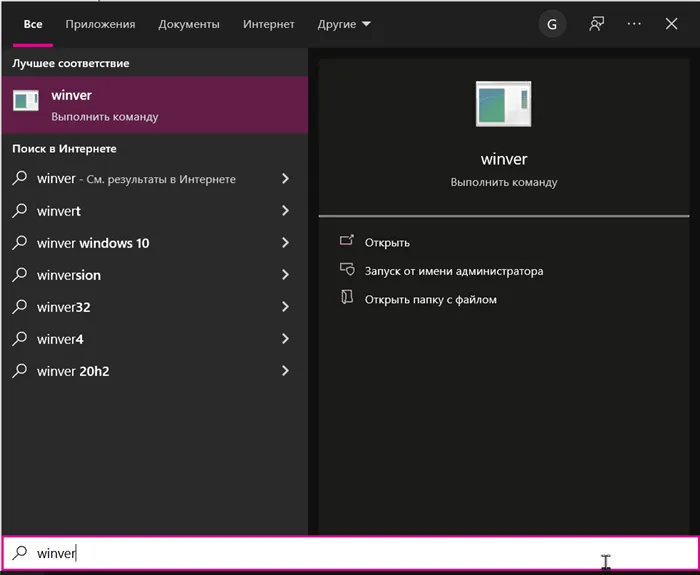

Для настройки NAT на маршрутизаторе требуется: o Определить трафик, который необходимо транслировать (при помощи access-list’ов или route-map);

Аксесс-лист LOCAL выбирает весь трафик из 10 сети.

Роут-мап INT1 выбирает трафик аксесс-листа LOCAL, выходящий через сабинтерфейс Fa 0/1.1

o Определить на какие внешние адреса проводить трансляцию. Выбрать пул внешних адресов. Для PAT достаточно одного адреса.

Задание пула внешних адресов с именем GLOBAL. В пуле всего один адрес.

o Включить NAT для выбранных внутренних и внешних адресов.

Включение NAT для трансляции адресов источника на внутреннем интерфейсе. Будет транслироваться только трафик попадающий под условия роут-мапа INT1. Внешний адрес будет браться из пула GLOBAL.

Статическое «прокидывание порта» или «публикация сервиса». В трафике идущем внутрь на адрес 212.192.64.74 на порт tcp 23 будет заменен адресат на адрес 10.0.0.1 и порт 23.

o Назначить внутренние и внешние интерфейсы.

Интерфейс Fa 0/0 назначен внутренним для NAT.

Сабинтерфейс Fa 0/1.1 назначен внешним для NAT.

Подытожив все это получаем, что удаленным пользователям всеравно какие у нас внутренние порты, они о них не знают и знать не могут. Эта информация нужна только нашему роутеру, чтобы он мог пересылать запросы туда, куда они и должны попадать.

Что такое НАТ — NAT

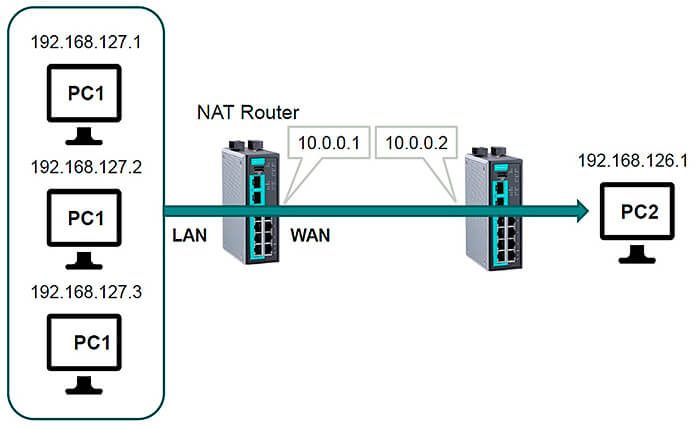

NAT — это специальный механизм, реализованный в сетях TCP/IP, который позволяет изменять айпи адреса пересылаемых пакетов, т.е. тех внутренних IP, которые присылаются на сетевой шлюз — в глобальные для дальнейшей отправки во внешний интернет. Также, такие пакеты называют транзитными.

Реализуется через маршрутизатор, на программном уровне или настраивается самим провайдером. Полностью расшифровывается, как Network Address Translation и переводится на русский, как Преобразование Сетевых Адресов.

Простыми словами, работает это так. При создании сетей обычно используются частные IP вида: 10/8, 172.16/12, 192.168/16. Обмен пакетами между этими айпи внутри такой сети происходит напрямую. Но, чтобы выйти в глобальную паутину, такой IP должен быть преобразован в глобальный/публичный — именно этим и занимается NAT.

Именно НАТ позволяет вам из частной сети общаться с внешними ip адресами, за ее пределами. А между прочем, даже ваш роутер и подсоединенные к нему ПК, ноутбук, телевизор, смартфон и т.д. — это уже локальная частная сеть.

Интересно! Вот таким вот простыми способом, была решена проблема нехватки уникальных айпи IPv4 для каждого устройства. Т.е. в своей сети — свой IP, а во всемирной паутине — публичный, другой IP.

NAT (Network Address Translation, трансляция сетевых адресов) — это функция для изменения IP-адреса во время передачи пакетов Ethernet через маршрутизатор. Чаще всего используется для подключения устройств в локальной сети к сети Интернет, но может использовать и для других целей.

Подробнее о NAT N-к-1, он же Port Address Translation (PAT), NAT Overload или IP Masquerading

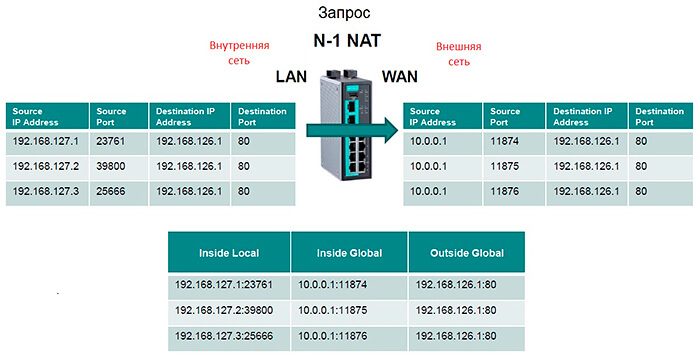

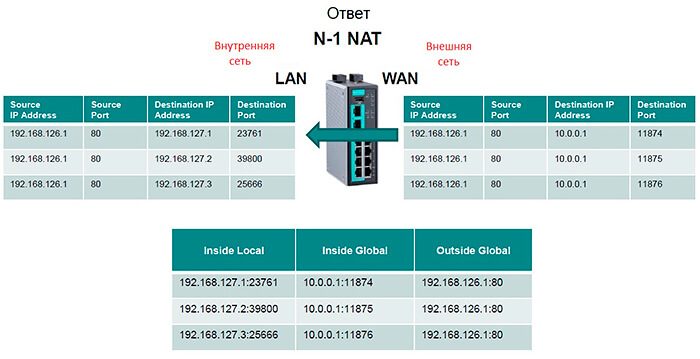

В случае NAT N-к-1 через один внешний IP адрес в сеть могут выходить десятки и сотни устройств, находящиеся за NAT. Такой подход помогает экономить дефицитные IP адреса v4. Можно иметь до 65 535 одновременных активных соединений через один и тот же адрес.

Также технология позволяет скрыть реальный IP адрес и порт устройств и приложений за NAT, что повышает безопасность.

Главным минусом и в то же время плюсом (в зависимости от задач) этой технологии является то, что она не позволяет иметь доступ извне к внутренним узлам. Все соединения должны быть инициированы изнутри, т.е. инициатором связи всегда является устройство за NAT. Невозможно установить связь с устройством из внешней сети.

Как мы видим, роутер метит информацию от компьютеров из внутренней сети при помощи портов на 4 уровне модели OSI: он запоминает сопоставление внутренних портов источника (до WAN) и вновь сгенерированных внешних (после WAN). Когда приходят разные ответы, то, хоть они и поступают на один и тот же IP-адрес WAN-порта, роутер безошибочно распределяет их по правильным компьютерам согласно этому сопоставлению.

После успешной регистрации перейдите в раздел Services ‣ My License Key. Нажмите Generate new license key и выполните шаги по генерированию ключа лицензии.

Создание правил¶

Создание правил может потребоваться, если нужно:

-

открыть доступ на устройство TING со стороны сети Интернет

-

запретить пользователям внутренней сети обращаться в сеть Интернет по IP-адресу / протоколу / порту

-

предоставить доступ из Интернета к службам, выполняемым на хостах во внутренней LAN-сети (проброс портов)

Доступ на устройство TING со стороны сети Интернет

Для примера, разрешим подключение к шлюзу Traffic Inspector Next Generation со стороны WAN-адаптера по протоколу SSH.

Пройдите в раздел Межсетевой экран -> Правила, вкладка WAN. Кликните на значок + Добавить для создания нового правила. Cоздайте правило со следующими настройками:

Источники

- https://k.psu.ru/wiki/NAT_(%D0%BE%D0%B1%D0%B7%D0%BE%D1%80_%D0%B8_%D0%BF%D1%80%D0%B8%D0%BC%D0%B5%D1%80%D1%8B)

- https://kachestvolife.club/elektronika/chto-takoe-nat-v-routere-nastroika-obratnoi-petli

- https://moxa.pro/articles/articles/chto-takoe-nat-osobennosti-v-moxa/

- https://www.smart-soft.ru/support/documentation/handbook/ting/firewall_nat.html